2022 年,在全球主要行业中,制造业是最频繁遭受网络攻击的领域。主要原因在于工业控制系统 (ICS) 与互联网之间的物理间隔被消除,操作技术 (OT) 与信息技术 (IT) 实现融合,OT 基础网随之暴露于不断出现的网络威胁之下。然而,现代制造业想保持竞争力就不能与世隔绝。

下文将围绕两大智能制造应用探讨关键挑战,即:

(1) 新设备大规模互联,实现实时厂务监控,

(2) 集成多个网络,实现最优管理。

文章还将就如何保护应用运行免遭网络威胁提出实用建议。

01

针对智能制造系统的

全新威胁

随着智能制造(工业 4.0)兴起,工业领域网络威胁日益增多,这是 OT/IT 融合带来的“副作用”。虽然 OT/IT 基础网融合能提高效率、创造更多价值,但也使以往处于隔离状态的 OT 系统面临各种网络攻击。当前网络威胁日益严峻,而制造企业往往无法承受停机的代价,因此成为网络攻击的首要目标。如前所述,2022 年,制造业遭受的网络攻击次数高于任何其他行业。

因此,需深入分析易受攻击的工业应用类型,了解普遍挑战以及哪些地方需要改进。下面我们通过两个工业应用实例来看看,网络威胁如何产生影响及如何降低网络安全风险。

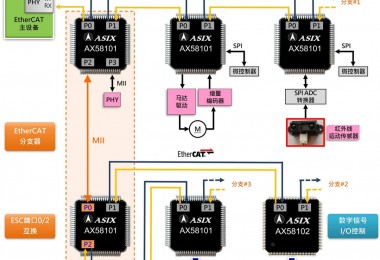

图片 应用 1:实时厂务监控系统

负责实时监控大规模工业网络的应用越来越容易受到网络威胁。这些应用通常需大规模部署各类互联设备,采集海量现场数据并发送至控制中心进行分析。要考虑的网络安全问题如下:

2.网络不断扩展,大量边缘设备集成至分布层,安全漏洞随之扩大。如果网络没有适度分区,只要一个节点失守整个网络便会遭受崩溃风险。

针对上述问题,运维人员应考虑采用深度防御方案,具体举措包括选择安全设备、构建稳固网络防御层、确定网络状态等,确保网络安全可用。当增加网络节点时,选择通过国际安全认证或安全功能符合 IEC 62443、NERC CIP 等国际认可标准的安全加固型设备,有利于奠定坚实网络基础。网络分区和威胁预防措施可提供另一层攻击防护,且有助于防止非法入侵和威胁扩大至其他网络节点。最后,持续监控网络节点的安全状态可及时发现并响应各类问题或异常情况。

应用 2:工业机器集成

另一大容易遭受网络安全威胁的制造应用场景是,出于优化管理目的将工业机器集成至网络。过去,工业工程师会建立一个封闭网络环境,采用相似模式为机器分配 IP 地址。

然而,要想远程管控工业机器就必须将工业网络与互联网相连。如需把传统隔离的机器连接至集中管理系统,使用同一模式为所有机器生成 IP 地址将产生 IP 冲突,甚至可能导致网络故障。因此,所有机器都必须重置 IP,这是一项费时费力的任务且易造成安全漏洞。此外,机器一旦与公共的互联网连接,便面临各种前所未有的网络威胁。特别是可预测的 IP 地址很快成为网络攻击的目标。

简化管理与增强安全对解决漏洞大有帮助。例如,系统集成商可利用网络地址转换 (NAT) 技术保护 IP 地址免遭觊觎,同时简化设备集成。最新硬件解决方案还提供嵌入式智能威胁预防机制,可自动拦截来自未授权 IP 地址的数据。这些措施构建起另一层稳固壁垒,共同守护机器网络安全。

02

克服 OT 联网障碍

拥抱智能数字化未来

面向数字化未来进行 OT/IT 网络融合时,网络安全必须相应升级才能应对不断涌现的全新网络威胁。定期监控网络基础设施并及时更新保护机制是动态安全策略的重要组成部分,可有效保护互联系统、减少损失巨大的故障停机。然而,OT 工程师可能由于缺乏最新 IT 知识或经验,在承担智能系统安全防护工作时“心有余而力不足”。

面对网络威胁,系统集成商和工业运营商应采用集成工业联网解决方案和专为 OT 工程师设计的深度防御系统,让制造网络不惧未来考验。

下载应用指南,进一步了解如何利用 Moxa 面向未来的联网解决方案,提升生产设施防御能力,令投资回报最大化。