-

UNECE(联合国欧洲经济委员会)发布的 WP.29 法规规定了新车辆的网络安全管理系统。这些法规要求 OEM 管理网络风险,通过设计保护车辆,检测并响应安全事件,并提供安全的无线软件更新。

-

ISO/SAE 21434 是一项计划于 2021 年发布的新标准,规定了道路车辆系统的网络安全风险管理的流程要求。涵盖的流程包括从概念、开发、生产、操作和维护到报废的整个生命周期。

-

SAE J3101规定了地面车辆应用的硬件保护安全要求。SAE J3101 综述了安全功能,相应用例,以及需要支持以满足车辆安全需求的应用程序。

-

NHSTA(美国国家公路交通安全管理局)网络安全最佳实践报告建议采用多层汽车网络安全方法。NHSTA 专注于可能容易受到网络攻击的车辆入口点,例如为人或机器接口设计的有线和无线连接。

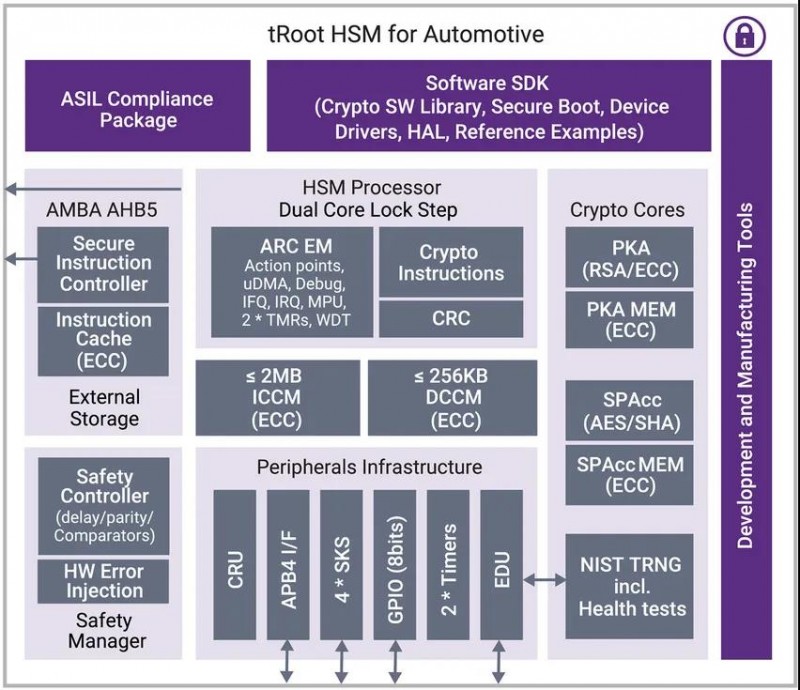

汽车 HSM IP 解决方案

-

完全可编程的解决方案为系统提供硬件信任根,并通过高级别安全保护,防范不断演变的威胁

-

安全机制满足针对随机故障的 ASIL B 等级,并满足针对系统故障的 ASIL D 等级

-

可扩展的对称/非对称/散列/MAC 加密加速 - 从 CPU 自定义指令到具有侧通道保护的密码核心

-

采用 SecureShield 技术的高效低功率 ARC 处理器包括一个用于内存访问权限控制的 MPU

-

带有侧信道(DPA)防护的安全外部内存控制器为不可信的外部存储提供机密性和完整性保护,以及运行时的防篡改检测

-

符合 NIST SP800-90c 的真随机数发生器 (TRNG)

-

多个安全密钥服务器,用于在 SoC 内进行安全密钥分配

-

符合 EVITA Full/Medium/Light 硬件要求

-

电源、时钟和重置管理

-

软件包括安全应用程序,如 SDK、经 NIST 认证的密码库、SecureShield runtime library、设备驱动程序和参考设计

-

提供开发和制造工具

-

安全启动可验证主机 CPU 的软件和数据完整性,并用于确保它仅执行受信任的固件。tRoot HSM 验证将在主机处理器上运行的代码库的真实性和完整性。根据验证的结果,主机系统可以决定是否继续启动过程。除了完整性和真实性,安全启动服务还通过可选的固件解密功能提供机密性保护。

-

安全更新启用基于安全识别和身份验证的现场固件更新(具有可选加密)。

-

安全验证对于确保与目标设备通信的一个或多个上游和/或下游设备是否可信至关重要。为确保这种信任,需要双方认可的身份验证方案。HSM 可以确保各种身份验证协议的完整性以及设备之间的共享密钥的机密性。

-

安全调试允许使用安全协议通过外部主机进行身份验证,以便在设备上启用本地调试。只允许受信任的、经过身份验证的开发人员调试访问系统。

-

安全存储为设备的应用数据提供保护。启用后,tRoot HSM 提供安全路径以加密和解密存储在不受信任位置的应用程序数据,从而防止攻击者进行读取或修改。

-

密钥管理将密钥材料保留在硬件信任根中。通过应用程序层的权限和策略,来允许和管理密钥的使用。此外,密钥生成、导入和导出由 tRoot HSM 可信应用软件控制,无需访问来自系统中的应用程序或其他不太可信的处理器的密钥。

结语